ما هي أداة Metasploit

Metasploit هي إطار عمل مفتوح المصدر ومعروف عالميًا لاختبار الاختراق واختبار الأمان. تم تطويرها بواسطة مجتمع من المطورين والباحثين في مجال الأمان السيبراني، وتوفر مجموعة شاملة من الأدوات والميزات لتنفيذ الاختبارات الاختراقية وتحليل الثغرات واستغلالها. يعتبر Metasploit أداة قوية ومرنة تستخدم على نطاق واسع في تطبيقات الاختبارات الاختراقية والاختبارات الأمنية.إقرأ أيضًا: سعر الوردة في التيك توك

ميزات أداة Metasploit

Metasploit يتميز بالعديد من الميزات التي تجعله أداة قوية ومرنة لاختبار الاختراق واختبار الأمان. من بين هذه الميزات:- مجموعة واسعة من الاستغلالات (Exploits): يحتوي Metasploit على مجموعة كبيرة من الاستغلالات المختلفة التي يمكن استخدامها لاختبار ثغرات الأمان في الأنظمة والتطبيقات.

- التنفيذ المتعدد المنصات: يمكن استخدام Metasploit لاختبار الثغرات عبر مختلف المنصات مثل Windows، Linux، MacOS، وغيرها.

- التخصيص والتوسع: يتيح Metasploit للمستخدمين إمكانية تخصيص وتعديل الاستغلالات والموديولات بما يتناسب مع احتياجاتهم الفريدة.

- التعاون والمشاركة: يتيح Metasploit للمستخدمين مشاركة الاستغلالات والموديولات والمعلومات الأمنية مع المجتمع، مما يساعد على تطوير قاعدة معرفة أمنية شاملة.

- إمكانية الاختبار الآلي: يمكن تكوين Metasploit لتنفيذ الاختبارات الاختراقية تلقائيًا، مما يسهل ويسرع عملية اكتشاف الثغرات وتقييم الأمان.

- واجهة مستخدم بسيطة: توفر واجهة Metasploit واجهة مستخدم بديهية وسهلة الاستخدام تجعل من السهل للمستخدمين تنفيذ الاختبارات وتحليل النتائج.

خطوات تثبيت Metasploit على هواتف الأندرويد باستخدام Termux

يمكن تثبيت ميتاسبلويت على هاتفك الأندرويد عبر اتباع الخطوات التالية:1. تثبيت Termux

أولاً، يجب تثبيت تطبيق Termux من متجر Google Play إذا لم يكن مثبتًا بالفعل على هاتفك الذكي.2. تحديث وترقية Termux

بعد تثبيت Termux، افتح التطبيق وقم بتحديثه وترقيته باستخدام الأمرين التاليين:```

apt update

apt upgrade

```

3. تثبيت Metasploit

بمجرد أن تكون Termux محدثًا، يمكنك تثبيت Metasploit باستخدام الأمر التالي:```

pkg install metasploit

```

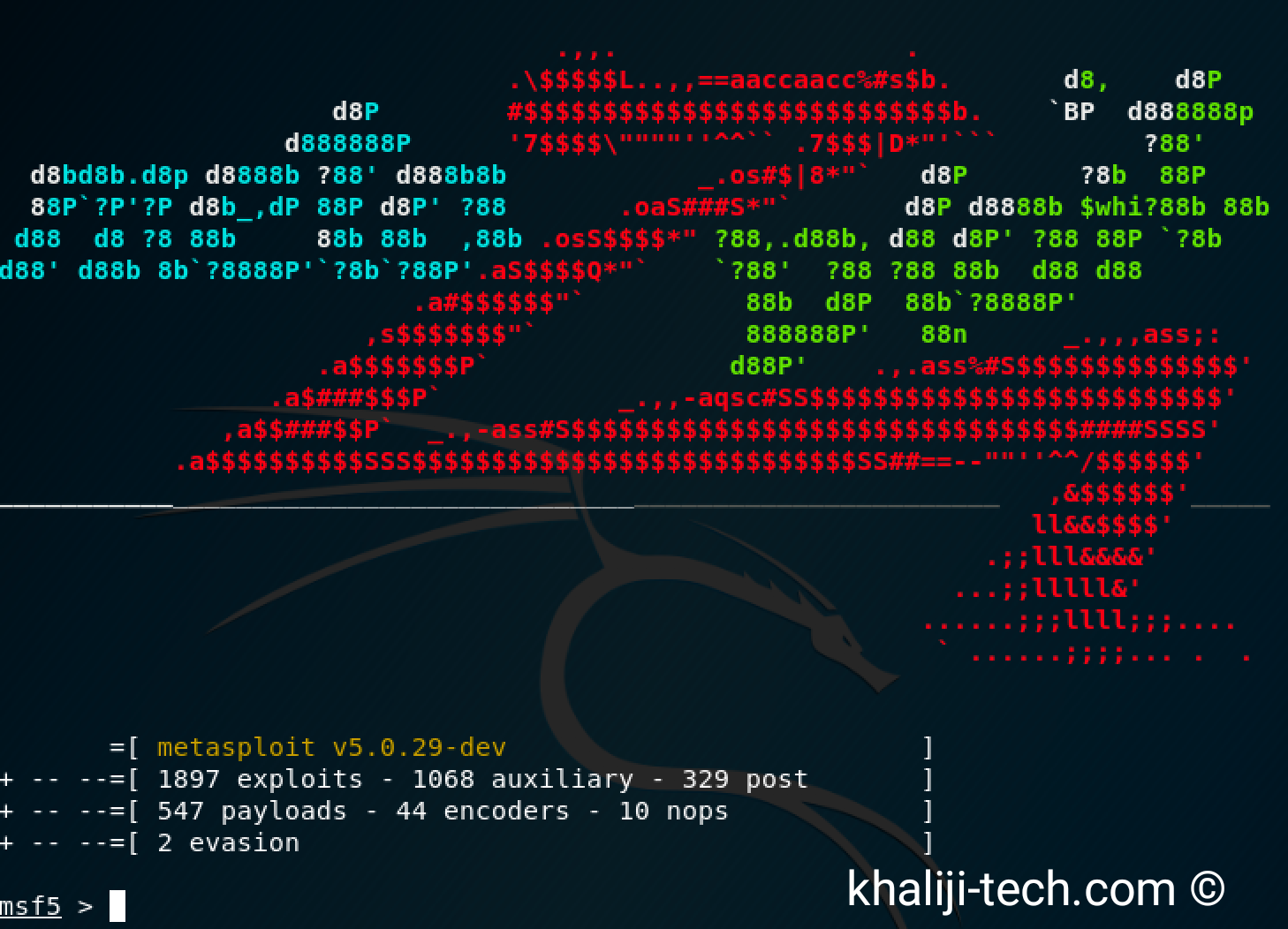

4. تشغيل Metasploit

بعد الانتهاء من التثبيت، يمكنك تشغيل Metasploit ببساطة باستخدام الأمر:```

msfconsole

```

ستبدأ واجهة Metasploit في التحميل، ومن ثم يمكنك البدء في استخدامها لاختبار الاختراق وفحص الأمان.

استخدامات أداة Metasploit

Metasploit يمكن استخدامه لعدة أغراض في مجال أمن المعلومات واختبار الاختراق، بما في ذلك:- اختبار الثغرات وتقييم الأمان: يمكن استخدام Metasploit لاختبار الثغرات في الأنظمة والتطبيقات، وتقييم مدى تأثيرها على النظام الأساسي.

- اختبار الاختراق والاختراق الأخلاقي: يمكن استخدام Metasploit في الاختبار الأخلاقي واختبار الاختراق لاكتشاف واستغلال الثغرات الأمنية بطريقة قانونية ومسؤولة.

- الاستجابة للاختراقات: يمكن استخدام Metasploit لتقديم استجابة فعالة للاختراقات المحتملة، بما في ذلك اكتشاف وإغلاق الثغرات وتقديم التقارير الأمنية.

- تعلم وتدريب الأمن السيبراني: يمكن استخدام Metasploit كأداة تعليمية لفهم كيفية عمل الاختراقات والثغرات الأمنية، وتدريب الأشخاص على كيفية الدفاع عن النظم والبيانات.

- الأبحاث الأمنية: يمكن للباحثين في مجال أمن المعلومات استخدام Metasploit في إجراء الأبحاث الأمنية واكتشاف الثغرات الجديدة وتطوير استغلالات جديدة.

- الاختبارات التحديثية: يمكن استخدام Metasploit لإجراء اختبارات أمان دورية للتأكد من عدم وجود ثغرات جديدة أو تحسينات في أمان النظام.

إقرأ أيضًا: استخدام الذكاء الاصطناعي في المجال الطبي

باختصار، Metasploit هي أداة قوية ومرنة تلعب دورًا حاسمًا في تعزيز أمن المعلومات وحماية الأنظمة والبيانات. من خلال ميزاتها المتنوعة واستخداماتها المتعددة، تساعد Metasploit المحترفين في مجال أمن المعلومات على اكتشاف الثغرات الأمنية وتقييم المخاطر بطريقة شاملة وفعالة. بالإضافة إلى ذلك، توفر Metasploit بيئة آمنة لتعلم وتدريب الأفراد في مجال الاختراق الأخلاقي واستجابة الأمن السيبراني. من خلال التزامها بالتطوير المستمر والتحسين، تبقى Metasploit أداة حيوية ومحورية في جهود حماية الأمن السيبراني.

التسميات

الأمن السيبراني